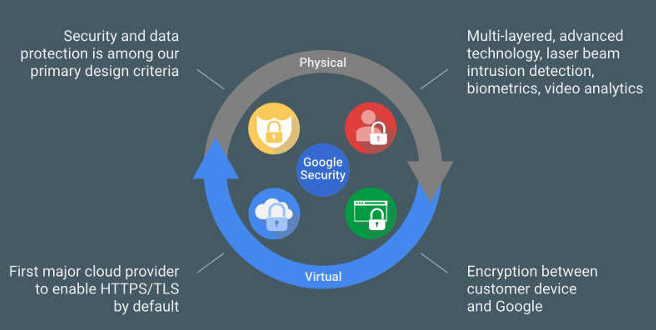

پس از حملهٔ Dyn DDoS که به ماه اکتبر سال ۲۰۱۶ برمیگردد، همهٔ ما شاهد بودیم که تا چه میزان وسایل هوشمندمان آسیبپذیرند؛ کلیهٔ سرویسهای Netflix ،Spotify ،Amazon از دسترس خارج شدند. روی هم رفته، از زمان حملات دیداس فوق الذکر تاکنون، بحثهای زیادی پیرامون اینکه چگونه امنیت سرویسهای خود را بهبود بخشیم شده است. به هر حال، بعضی مواقع مشاهده کردن یک نمونه که در دنیای واقعی اتفاق افتاده است به ما در درک بهتر مفاهیم کمک میکند. بنابراین در این مقاله ما قصد داریم زیرساخت امنیتی طراحی شده توسط گوگل را بررسی نماییم، جنبههای مهم در هر لایه از این تکنولوژی را مطرح و با بیان نمودن مفاهیمی کلیدی این بحث را به پایان برسانیم.

زیرساخت سختافزاری

امنیت از لایهٔ سختافزار شروع میشود. به سادگی میتوان فراموش کرد که در واقع دادهها بر روی هزاران سرور در دیتاسنترها ذخیره شدهاند. بالاتر از پروتکلهای احراز هویت کارمندان که از آن جمله میتوان به احراز هویت بیومتریک، دوربینها و لیزرهای تشخیص دهندهٔ نفوذ اشاره کرد، گوگل همچنین یک چیپ امنیتی طراحی کرده است که وظیفهٔ بررسی قانونی بودن سختافزار را بر عهده دارد. همچنین هر سیستم دارای یک امضای رمزنگاری شده است (کرنل، بوتلودر، بایاس، ایمیج اصلی سیستمعامل) که اطمینان حاصل میکند هر وسیله در حال استفاده از لایهٔ نرمافزاری صحیحی میباشد.

توسعهٔ سرویسها

در هر نقطهای، سرویسهای مختلف گوگل -برای مثال سرور SMTP Gmail، سرور ذخیره سازی BigTable، یا کدکننده ویدیوهای YouTube- ممکن است بر روی هزاران سیستم در حال اجرا باشند، که کلاستر آنها به وسیلهٔ سرویسی تحت عنوان Borg کنترل میشوند. نکتهای اساسی در این بخش وجود دارد و آن هم این است که زیرساخت هیچ اعتمادی بین سرویسهایی که در حال اجرا بر روی بستر زیرساخت هستند قائل نمیشود. برای شناسایی کاربر، بیعیب و نقص بودن دادهها، و مجزا بودن هر سرویس از سایر سرویسها، گوگل این نکته را مد نظر داشته است که سرویسها به لایهبندی داخلی شبکه یا حتی فایروال به عنوان مکانیزم اصلی امنیتی تکیه نمیکند.

ممکن است این نکته عجیب به نظر برسد که با وجود اینکه در حال حاضر ما بر روی Virtualization و Microsegmentation تمرکز کردهایم، اما گوگل در تلاش برای ساختن معماری Perimeterless میباشد (به طور کلی، منظور از Virtualiztion مجازیسازی است که توصیه میکنیم برای کسب اطلاعات بیشتر در این رابطه، به مقالهٔ درآمدی بر رایانش ابری و مجازیسازی: دو مقولهٔ مرتبط اما کاملا متفاوت! مراجعه نمایید؛ Microsegmentation -که معادل فارسی دقیقی برای آن نداریم- به فرایند تقسیمبندی یک حوزه به بخشهای کوچکتر به منظور بهبود پرفورمنس و امنیت شبکه اطلاق میگردد.)

فضای ذخیرهسازی داده

قبل از اینکه دادهای بر روی سرورهای گوگل ذخیره شود، سرویس مرکزی مدیریت کلیدها اقدام به انکریپشن دادهها مینماید که این کار باعث میشود Firmwareهای مخرب به سادگی نتوانند دست به سرقت اطلاعات کاربران بزنند. حتی گوگل پا را از این هم فراتر گذاشته و هر هارددیسکی را در چرخهٔ زندگیاش به صورت دقیق رصد میکند. هارددیسکهایی که دیگر از رده خارج شدهاند، تا زمانیکه به طور کامل پاک نشوند و همچنین طی دو سیکل مجزا پاک بودن آنها بررسی نشده باشد، امکان خارج شدن از دیتاسنترهای گوگل را ندارند. علاوه بر این، هارددیسکهایی که مرحلهٔ پاک شدن را طی نمیکنند، به صورت کامل خرد خواهند شد!

ارتباطات اینترنتی

گوگل از سرویسی تحت عنوان Google Front End یا GFE جهت حفاظت در برابر حملات DoS استفاده میکند که این کار برای اطمینان حاصل کردن از به درستی خاتمه یافتن ارتباط TLS صورت میگیرد (برای آشنایی بیشتر با حملات داس و دیداس، به مقالهٔ DDoS به زبان آدمیزاد! مراجعه نمایید). همچنین GFE امکانی تحت عنوان Smart Reverse-Proxy Front End جهت مدیریت ترافیک و همچنین شناسایی تهدیدها را به منظور پیادهسازی امنیت بیشتر، کار میگیرد.

در پاسخ به این سوال که TLS چیست، بایستی گفت که این اصطلاح مخفف واژگان Transport Layer Security به معنی تحتالفظی «امنیت در لایهٔ نقلوانتقال دادهها» است که به عنوان یکی از پروتکلهای رمزنگاری است که ارتباطات اینترنتی تحت شبکه را ایمنتر میسازد.

امنیت عملیاتی

تا اینجا، کلیهٔ معیارهای امنیتی مورد بحث قرار گرفته برای استفاده در زیرساخت طراحی شده بودند. باز هم گوگل در عمل نیاز دارد تا زیرساخت عملکردی کاملا ایمن داشته باشد تا گوگل بتواند به هدف امنیت کامل مد نظرش دستیابی پیدا کند. گوگل برای مقابله با آسیبپذیریهای XSS، اقدام به ساختن لایبرریهایی برای استفاده در اپلیکیشنهای تحت وب نموده است (برای آشنایی بیشتر با مفهوم حملات ایکساساس، به مقالهٔ آشنایی با مفهوم XSS و به کارگیری آن در زبان برنامه نویسی PHP مراجعه نمایید. همچنین این شرکت ابزارهای خودکاری برای تشخیص ایرادات امنیتی برای برنامهنویسانش ایجاد نموده است و روی هم رفته، این غول فناوری دنیا کلیهٔ دسترسیها را در لایهٔ نرمافزار با دقت بررسی میکند.

نتیجهگیری

در پاسخ به این سوال که چرا گوگل استراتژیهای امنیتیاش را به صورت عمومی منتشر نموده است؟ برخی کارشناسان آیتی بر این باورند که این یک نوع استراتژی فروش و بازاریابی گوگل است تا بتواند در مقابل سرویس AWS شرکت آمازون حرفی برای گفتن داشته باشد!

طراحی فروشگاه اینترنتی و سایت ساز با بیش از 130 امکان مختلف و منحصر بفرد در ایران

اگر قبلا در بیان ثبت نام کرده اید لطفا ابتدا وارد شوید، در غیر این صورت می توانید ثبت نام کنید.